奇妙な Azure AD で選択された可視性が許可されていない問題

Azure AD 管理センターが機密ラベルの設定を尊重しない

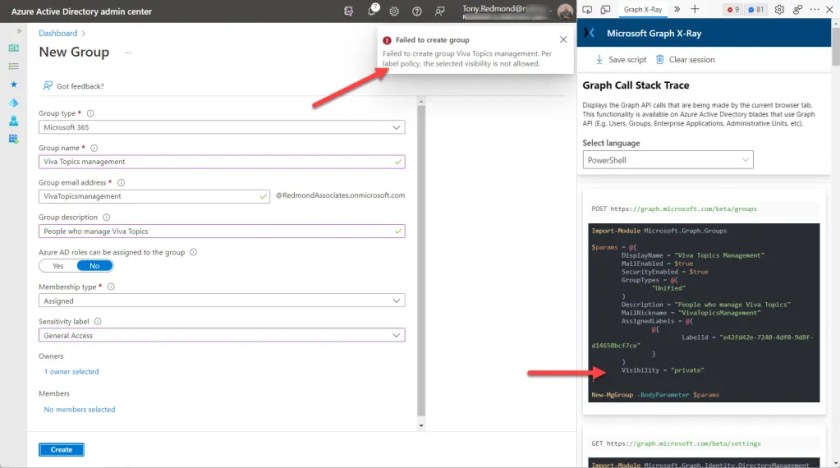

昨年6月、ネストされた動的Azure ADグループのプレビューをテストし、奇妙な “ラベルポリシーごとに、選択した可視性は許可されません。" Azure AD 管理センターで新しいグループを作成しようとするとエラーが発生しました。時間のプレッシャーにより、私は問題を無視し、PowerShellで必要なグループを作成する必要がありましたが、今週は時間が経つにつれて問題に戻ることができました。

問題を再現し、根本原因を特定するのに時間はかかりませんでした(図1)。

新しい Microsoft 365 グループの可視性がプライベートに設定

グラフ X-Ray ツールを使用して、Azure AD 管理センターが新しい Microsoft 365 グループを追加するときに生成される PowerShell を調べました。グラフX線が報告したことは次のとおりです。

$params = @{

DisplayName = "Viva Topics Management"

MailEnabled = $true

SecurityEnabled = $true

GroupTypes = @(

"Unified"

)

Description = "People who manage Viva Topics"

MailNickname = "VivaTopicsManagement"

AssignedLabels = @(

@{

LabelId = "e42fd42e-7240-4df0-9d8f-d14658bcf7ce"

}

)

Visibility = "private" }}

私はコマンドをコピーしてインタラクティブに実行し、このエラーを見ました:

New-MgGroup -BodyParameter $params

New-MgGroup : Property visibility is not compliant with the assigned label.

At line:18 char:1

+ New-MgGroup -BodyParameter $params

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: ({ body = Micros...ftGraphGroup1 }:<>f__AnonymousType1`1) [New-MgGroup

_Create1], RestException`1

+ FullyQualifiedErrorId : Request_BadRequest,Microsoft.Graph.PowerShell.Cmdlets.NewMgGroup_Create1

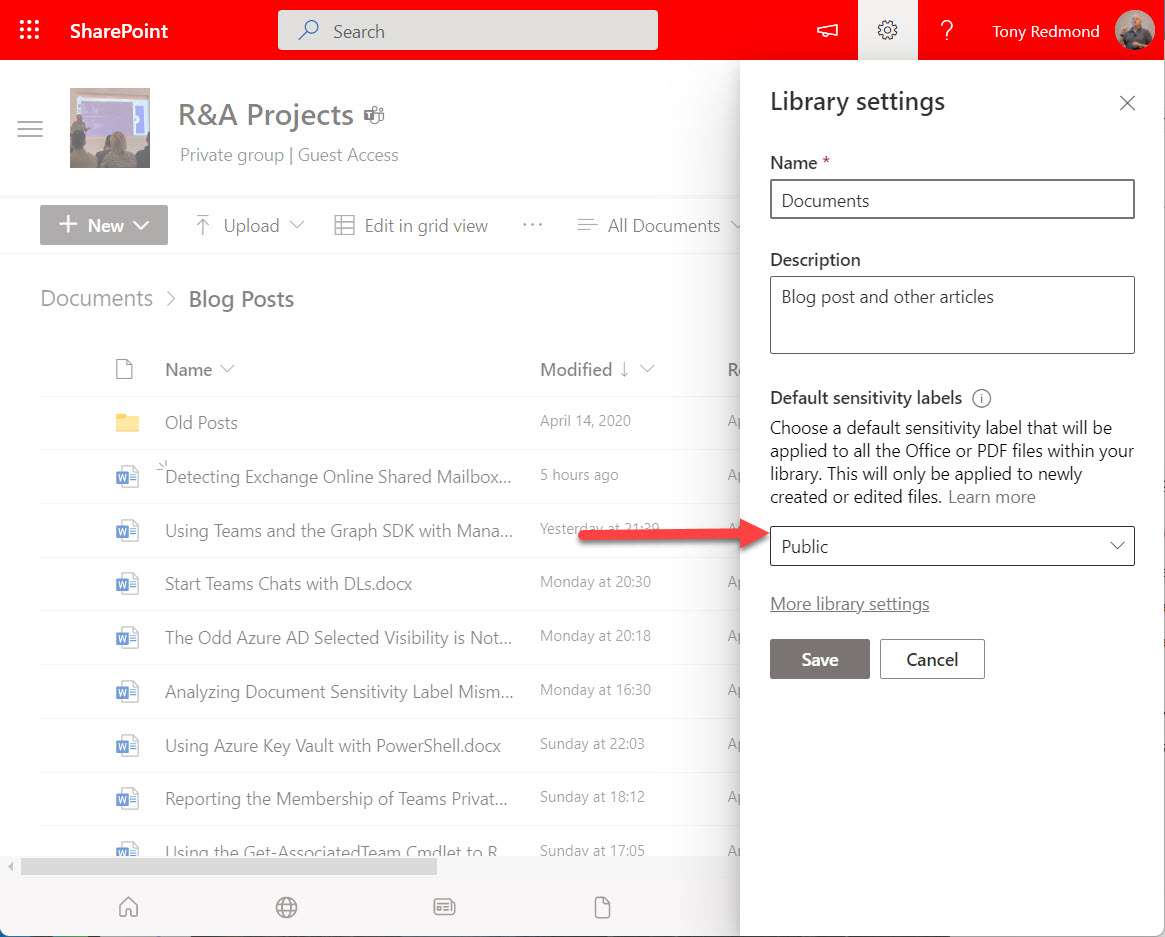

パラメーターの可視性プロパティを “Public" に設定するようにコマンドを変更すると、コマンドが正常に実行され、グループを作成できるようになりました。これは、新しいグループ用に選択された機密ラベルのコンテナ管理設定によって、その可視性がパブリックに設定されるため、私が期待したことです。

根本原因は、Azure AD 管理センターによって生成されたコマンドが、新しいグループのアクセスの種類を誤って設定していることです。グループのアクセスの種類 (可視性) を機密ラベルから読み取る代わりに、コマンドは値に “Private" を使用します。つまり、このコマンドは、アクセスの種類を Private に設定する機密ラベルで作成されたすべてのグループに対して機能しますが、パブリック グループでは失敗します。

Azure AD 管理センター UI には、新しいグループに対して可視性を選択できるようにするフィールドが含まれていないため、機密ラベルが選択されたときに継承された可視性を表示するには、UI のオーバーホールが必要です。さらに Azure AD 管理センターで新しいグループを作成するためのマイクロソフトのドキュメント 可視性についてはまったく言及していないので、エラーメッセージを解釈する希望はありません。

一貫性のない Microsoft 365 グループ管理

Azure AD 管理センターで作成される新しい Microsoft 365 グループの数がわかりません。私の気持ちでは、ほとんどの管理者は、Microsoft 365管理センター、またはTeams管理センターやSharePoint Online管理センターなどのワークロード固有のポータル、またはOWAやTeamsなどのクライアントを介して新しいグループを作成します。これらすべてのインターフェイス (および PowerShell) は、機密ラベルによって課されるコンテナー管理コントロールを尊重します。Azure AD 管理センターが頻繁に使用されていた場合、マイクロソフトは 8 月 15 日に報告する前にこの問題について聞いていたと確信しています。

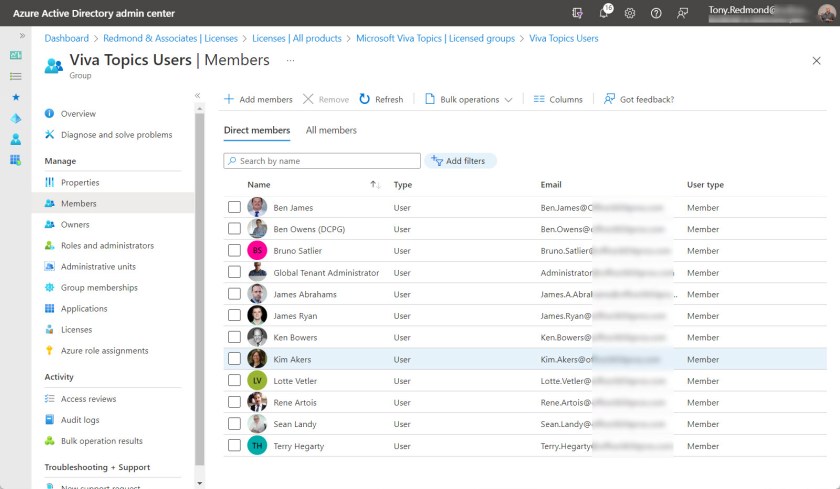

いずれにせよ、Azure AD 管理センターとワークロード ポータル間の不整合の例はこれだけではありません。グループのセキュリティが有効なプロパティを取得します。これは、Azure AD 管理センターによって$Trueに設定され、Microsoft 365 管理センターによって$Falseに設定されます。これはそれほど深刻に聞こえませんが、Azure AD 管理センターで作成されていないグループは、次のような目的には使用できません。 グループベースのライセンス管理.ここでは、ライセンスの割り当てを グループのメンバーへの割り当て.これは、ライセンスを管理するのに便利な方法です (図 2)。

セキュリティが有効なプロパティは Azure AD 管理センター UI では公開されないため、グループを更新してグループベースのライセンス管理に使用できるようにするには、PowerShell を使用する必要があります。手順は、Microsoft Graph PowerShell SDK のグループ管理コマンドレットを使用して簡単です。最初のコマンドは、使用するグループを検索します。2番目は、その更新 セキュリティ有効 財産。

$Group = (Get-MgGroup -Filter "DisplayName eq 'HR Working Group'") Update-MgGroup -GroupId $Group.Id -SecurityEnabled:$True

の後 アップデート-MgGroup コマンドレットが実行されると、グループ ベースのライセンス管理にグループを使用できるようになります。

小さいながらも刺激的な問題

ここで述べられている問題のどちらも、地球を粉砕するものではありません。どちらも、Microsoft 365 の動作を理解している有能なテナント管理者が回避できます。問題は、このような問題が経験の浅い管理者に悲しみを引き起こし、クラウドサービスの学習曲線を複雑にすることです。それはとても残念です。

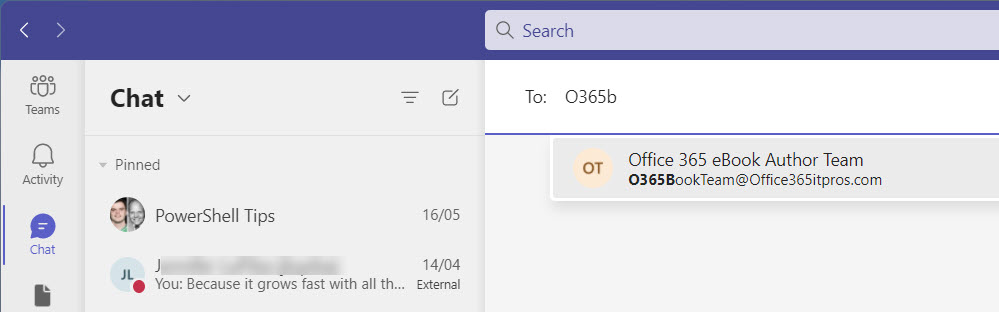

Office 365 アプリケーションが実際に継続的にどのように機能するかについては、 Office 365 for IT プロフェッショナル 電子ブック。毎月の更新により、購読者情報が保持されますOffice 365 エコシステム全体で何が重要かについて理解しました。

ディスカッション

コメント一覧

まだ、コメントがありません