Azure AD 条件付きアクセス ポリシーがアプリ フィルターを取得する

条件付きアクセス アプリ フィルターに使用されるカスタム セキュリティ属性

2022年1月に、の紹介(プレビュー中)について書きました。 Azure AD カスタム セキュリティ属性.当時、マイクロソフトは新しい属性を 属性ベースのアクセス制御 Azure がリソースをきめ細かく管理できるようにするためのイニシアチブ。Azure の専門家ではないので、新しいカスタム セキュリティ属性を試してみて、組織はそれらを使用する方法を見つけ出すだろうと感じました。

最近、Azure AD 条件付きアクセス ポリシーでは、外部ユーザーの種類と認証強度の新しいチェックの導入など、多くの新しいことが発生しています。今、マイクロソフトは追加しました カスタム セキュリティ属性に基づくアプリのフィルター処理.

アプリをカスタムセキュリティ属性でマークする

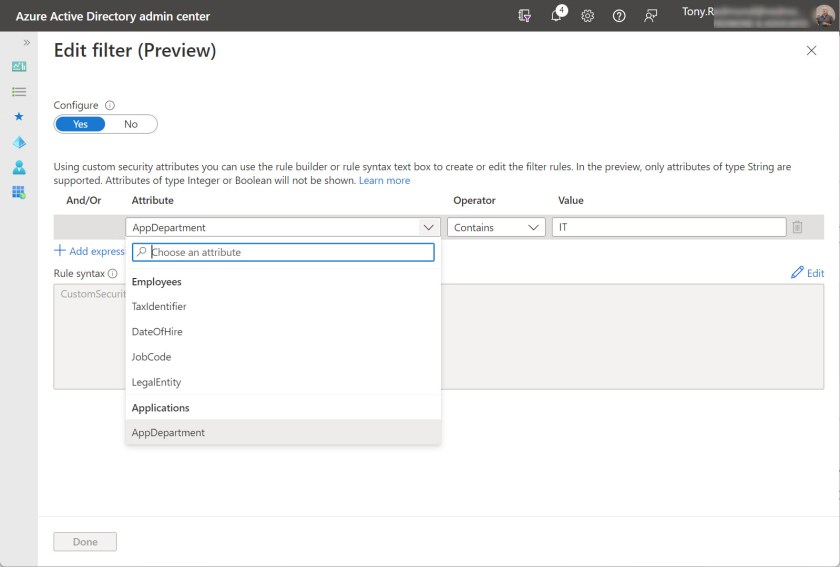

アイデアは簡単です。組織は、Azure AD に認識されているアプリをマークするために使用するカスタム セキュリティ属性を定義します。アプリはオブジェクトであり、他の Azure AD オブジェクトと同様に、管理者は意味のあるカスタム属性をアプリに割り当てることができます。たとえば、アプリを使用する部門を示す属性を割り当てたり、アプリを重要度の高いものとしてマークする属性を割り当てたりできます。重要なのは、カスタム属性がフィルター (図 1) によって使用され、条件付きポリシーでアクセスを許可またはブロックできるアプリを識別することです。

現時点では、条件付きアクセス ポリシーのアプリ フィルターでは、文字列のカスタム セキュリティ属性のみを使用できますが、組織で定義されている任意の属性セットから属性を選択できます。アプリ フィルターは、条件付きアクセス ポリシーで使用できる他のコントロールと組み合わせることができます。

このアプローチの価値は、新しいアプリや追加のアプリに対応するために条件付きアクセス ポリシーを修正する必要がないことです。アプリ フィルターで使用されるカスタム セキュリティ属性の適切な値でアプリを更新するだけで、アプリはすぐにポリシー スコープ内になります。これは、数百(またはおそらく数千)のアプリケーションを管理する必要がある大規模な組織では大きな利点です。

Windows ストアでのグラフ X-Ray

その他の Azure AD ニュースでは、Azure AD 管理センター (の一部) によって行われた Graph API 呼び出しを公開する Graph X-Ray ツールが Windows ストアで利用できるようになりました (図 2)。このツールは、ユーザーやグループなどのオブジェクトに使用される Graph API 呼び出しに精通しているユーザーにお勧めします。

Graph X-Ray ツールは、間もなく非推奨になる Azure AD モジュールを使用して PowerShell サンプルを Graph API 呼び出しまたは Microsoft Graph PowerShell SDK コマンドレットにアップグレードしたときに、2023 年版の Office 365 for IT プロフェッショナル向け電子ブック.どのようなアプローチを取るべきかを理解するためにほんの少しのヒントが必要な場合があり、グラフX線ツールはヒントの公平なシェア以上のものを提供します。

Cmd.Ms

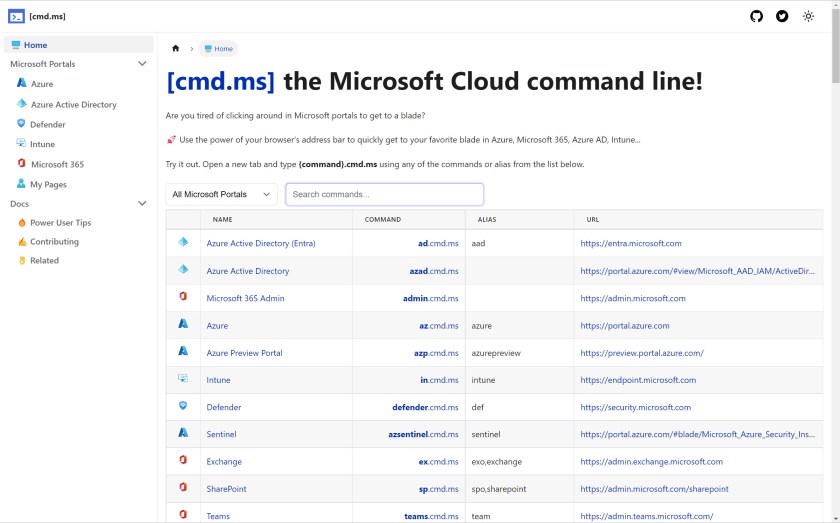

Graph X-Rayと同じ肥沃な心から、大きな価値を提供するエレガントでシンプルなアイデアが Cmd.ms 生まれます。Microsoft 365は、ご覧になったかもしれませんが、多数の管理ポータルとコンソールにまたがっており、特定のポータルのURIを覚えるのが難しい場合があります。Microsoft 365 管理センターに移動し、そこで使用可能なショートカットを使用して、Teams 管理センター、Exchange 管理センター、SharePoint Online 管理センターなどに移動できますが、Microsoft 365 管理センターを読み込んでいない場合、またはショートカットとして使用できない場所に移動する必要がある場合はどうなりますか?そこで Cmd.ms 出番です。

基本的に、Microsoft は管理センターへの一連の Web ショートカットを定義しています (図 3)。teams.cmd.ms を入力すると、admin.cmd.ms が Microsoft 365 管理センターを読み込む間に Teams に移動します。その非常に便利です。

私が抱えている唯一の問題は、マイクロソフトがad,cmd.msを使用してEntra管理センターに移動し、Azure Active Directory管理センターに azad.cmd.ms することを選択したことです。マイクロソフトがEntraブランドを強調したいのは知っていますが、azad.cmd.ms ではなくAzure ADに aad.cmd.ms を使用するとよいでしょう。その小さなバゲット。

条件付きアクセスの継続的な進化

元のトピックに戻ると、Microsoft が Azure AD 条件付きアクセス ポリシーの機能向上に多大な努力を払っていることは間違いありません。最近のバッチの発表がこの点を強調しています。それはすべて、不正アクセスに対するより効率的な障壁を構築することです。うまくいけば、攻撃者はAzure ADテナントに入ることができません。その場合、条件付きアクセス ポリシーは、リソースを侵害する機能を制限するのに役立ちます。これが、条件付きアクセスの展開を支えるロジックです。

ディスカッション

コメント一覧

まだ、コメントがありません