マイクロソフト、MFA 疲労を防ぐためにオーセンティケータ アプリを強化

番号マッチングと地理的コンテキストが認証アプリのGAになりました

11ヶ月後 プレビューする機能を解放する, マイクロソフトは、番号の一致と追加のコンテキストを、 高度なマイクロソフト認証セキュリティ機能.これらの機能は、現在、多要素認証 (MFA) フローで使用でき、パスワードレス フローでもまもなく使用できるようになります。

一言で言えば、これらの機能は、一部のユーザーが MFA チャレンジを処理して Microsoft 365 や他のアプリにサインインするときに経験する MFA 疲労を軽減します。プロンプトまたは「単純な承認」(攻撃者によってハイジャックされる可能性がある)に盲目的に応答する代わりに、 マイトレ アット&ック テクニック T1621)、ユーザーは一致する番号を入力してチャレンジに応答することを余儀なくされます。 これは問題に対処します( 最近のUberの妥協点)は、アカウント所有者がMFAの課題に頭を悩ませることなく応答する場合です。MFA疲労は非常に現実的で現在の問題です。

追加のコンテキストを使用すると、Authenticator アプリはサインインの場所とチャレンジを引き起こすアプリに関する情報を表示できます。追加情報は、チャレンジを引き起こしたサインインが有効かどうかをユーザーが理解するのに役立ちます。一緒に、マイクロソフトは、番号のマッチングと追加のコンテキストが組織が “偶発的な防止 [user] マイクロソフト オーセンティケータでの承認。“

Azure AD 管理センターの新しい UI

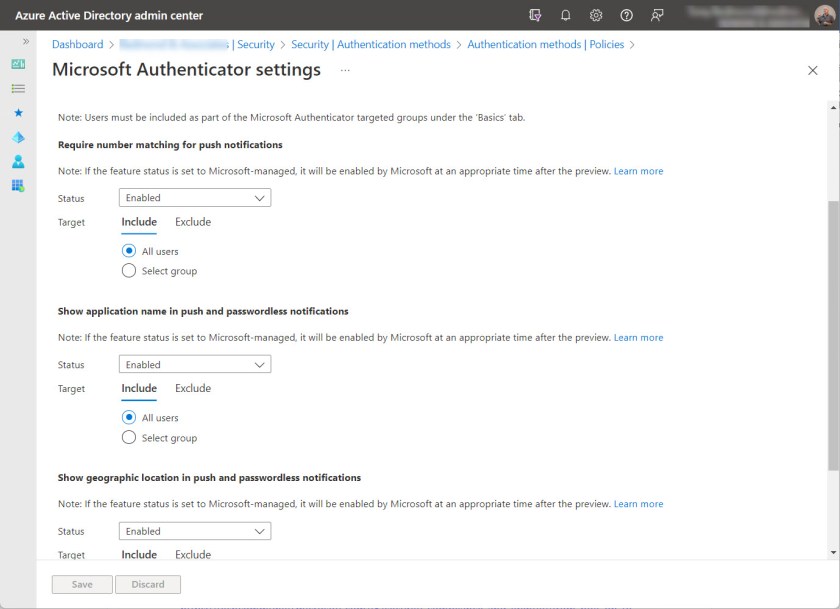

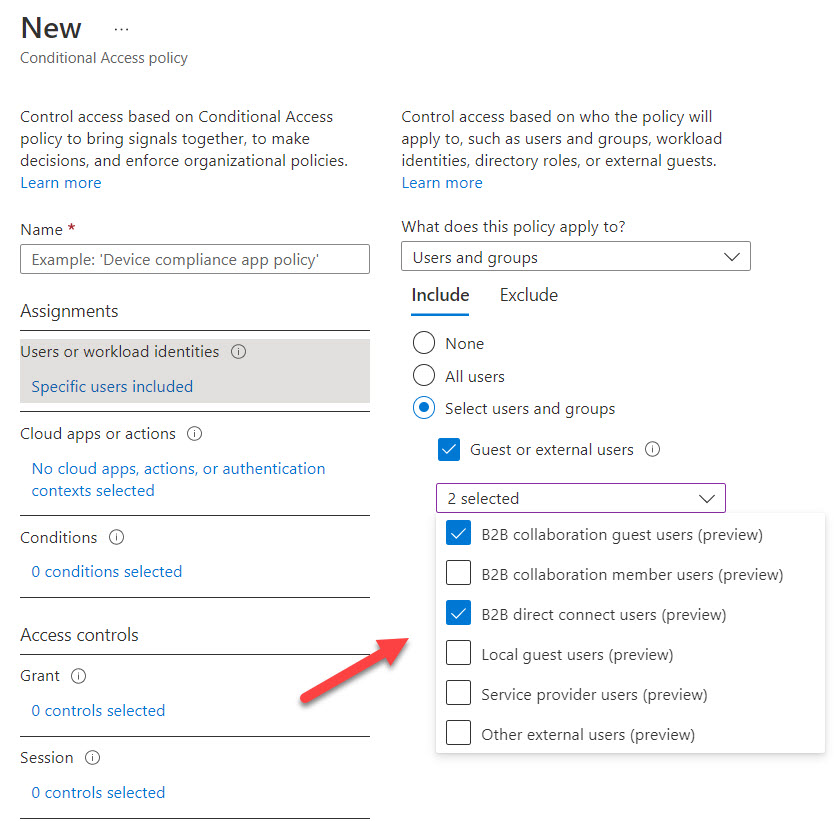

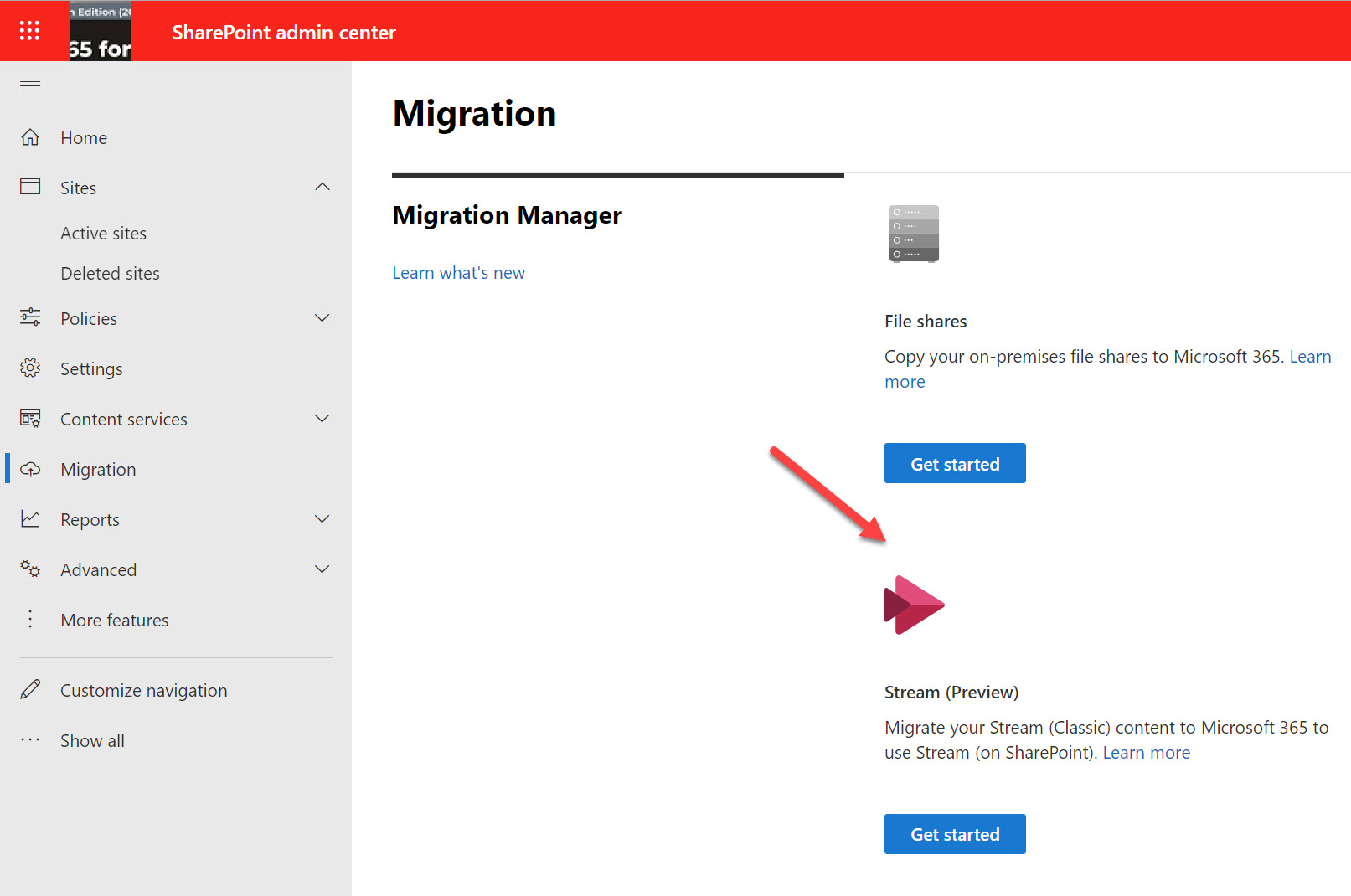

テナントはすべてのユーザーまたはターゲット グループに機能をロールアウトでき、Microsoft は 認証方法セクション Azure AD 管理センターの[セキュリティ]の下にあります (図 1)。Graph APIリクエストで設定を構成することもできますが、私は気にしません。Azure AD 管理センターは、必要なものをすべて行います。

マイクロソフトは、2023 年 2 月にすべてのオーセンティケータ ユーザーに対して番号照合を実装する予定です。その時点で、Microsoft はこの機能を有効または無効にする UI を Azure AD 管理センターから削除します。また、認証アプリを使用するすべての認証チャレンジでは、ユーザーは従来の[拒否/承認]の選択ではなく、生成された番号に応答する必要があります。これは、Microsoft 365 全体で既定でセキュリティを強化するための Microsoft の継続的なキャンペーンの一部です。

疲労していないMFAチャレンジへの対応

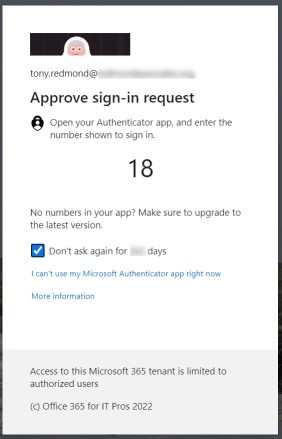

Azure AD がチャレンジで更新された設定を実装するまでに約 10 分かかることがわかりました。数値チャレンジでは、プレビューと同じ UI が使用されます (図 2)。

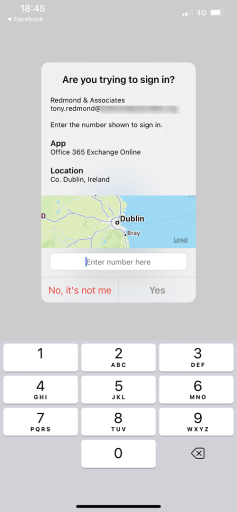

図 3 は、Microsoft 認証アプリ (iOS 用) が Azure AD によって要求された番号を入力するようにユーザーに求める方法を示しています。また、追加の地理的 (サインインに使用されたデバイスの IP アドレスに基づく) とアプリケーション コンテキストを表示して、サインインが正当かどうかをユーザーが判断できるようにすることもできます。

iOS上のオーセンティケータといえば、マイクロソフトはアプリが現在使用していると言います アプリ トランスポート セキュリティ (ATS) オーセンティケータと Microsoft 365 アプリなどの Web サービス間のプライバシーとデータの整合性が向上します。

彼らはまた、Android上のオーセンティケータはユーザーが自分のアカウントを検索することを可能にし、この機能はiOSに「すぐに」登場すると言います。私は複数のMicrosoft 365テナント、私のマイクロソフトの消費者アカウント、およびTwitterやGitHubのようなアプリケーションにオーセンティケータを使用しているので、検索は素晴らしい追加になります。

変更により、オーセンティケータの攻撃に対する耐性が向上

オーセンティケータにとって番号マッチングと追加のコンテキストが重要なのはなぜですか?TEC 2022 カンファレンスで、Microsoft VP for Identity Security の Alex Weinert 氏は、 Microsoft 365 テナントに多要素認証をより広く展開するよう訴えました (つまり、ユーザーアカウントの現在の26.84%から保護の全体的なレベルを上げるため)。MFA はより多くの管理者アカウント (34.15%) を保護しますが、それを祝う理由にはなりません。

TECセッションで、AlexはAuthenticatorで現在利用可能なアップデートについて議論し、これらによってアプリが攻撃を受けにくくなり、ユーザーが人間に屈する可能性が低くなったことを強調しました。 MFA fati に見られる弱点グ.私は、これらのアップデートにより、マイクロソフトは現在、オーセンティケータをWindows HelloおよびFIDO-2キーと同じ認証強度を持つと見なしていると思います。

クラウドの良いところは、テナント側の介入を必要とせずに、このようなロールアウトが変更されることです。MFAチャレンジを有利に活用し、攻撃に対する抵抗力を高めるかどうかを決定するのは、完全にあなたの手中にあります。そうすることは理にかなっています。

Microsoft 365 テナント管理者が利用できるデータを利用する方法については、 IT プロフェッショナル向け Office 365 電子ブック。私たちは、物事がどのように機能するかを理解するのが大好きです。

ディスカッション

コメント一覧

まだ、コメントがありません