マイクロソフト、条件付きアクセス ポリシーの認証強度を導入

CA ポリシーによる MFA メソッドの区別を許可する

Azure AD 認証方法に関する昨日の議論と、MFA でより良い方法を行う必要性に関する TEC 2022 カンファレンスでの議論に基づいて、マイクロソフトは今週、条件付きアクセス ポリシーを強化することで、MFA の有効性に対する重要な改善点をリリースしました。 認証強度 MFAの課題のために。

昨年、マイクロソフト 番号照合とコンテキストを認証アプリに追加 MFA疲労の問題に対処するのに役立ちます。これは、攻撃者がユーザーアカウントを侵害するために悪用できる、何をしているかを登録せずにMFAプロンプトに無意識のうちに応答するときです。しかし、人々がMFAプロンプトに注意を払ったとしても、 SMSベースの課題により、保護が弱まる 他の方法よりも。

条件付きアクセス ポリシーの拡張

条件付きアクセス (CA) ポリシーは、接続にルールを適用して、ユーザーが要求されたリソースに接続できるかどうかを決定することによって機能します。たとえば、OWA などの Office 365 アプリケーションにアクセスできます。認証ポリシーと組み合わせると、CA ポリシーは、攻撃者がユーザー アカウントを侵害し、最近 Exchange Online に対して悪用された OAuth エクスプロイトなどのインシデントを阻止する能力を大幅に制限する可能性があります。 Microsoft 365 Defender Research Team によって報告された.

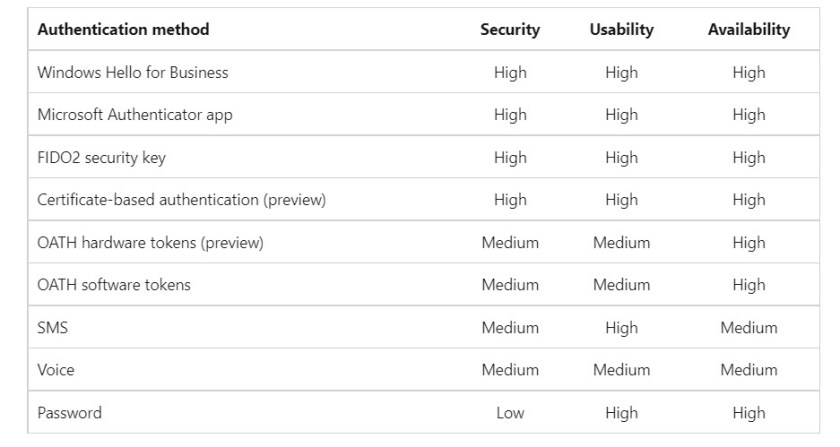

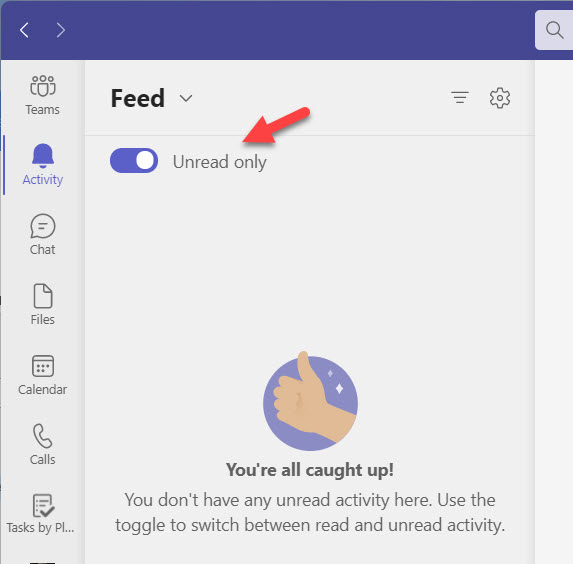

CA ポリシーは、アカウントが MFA を使用することを長年にわたって主張してきました。これまでのところ、ある種類のMFAは別の種類のMFAと同じくらい優れていました。マイクロソフトは今 認証の強度を区別 利用可能な方法で得られます(図1)。

SMSは中程度のレベルで評価され、ほとんどの人がスマートフォンを持っているため、そのユーザビリティは高いです。なぜそれが中程度の可用性として表示されるのかよく分かりません。マイクロソフトではこれを「あるn ユーザーが認証方法を使用できることを示すものであり、Azure AD でのサービスの可用性を示すものではありません。 私が知っているほとんどの人は、1990年代半ばから一般的に使用されているメッセージング機能であることを考えると、SMSを非常に使用することができます。

いずれにせよ、 マイクロソフトは、認証チャレンジに応答するときにSMSの問題を認識し、 そして、彼らは人々がより安全な方法を使用することを奨励したいと考えています。実際には、これは、マイクロソフトが人々に認証アプリ、Windows Hello、またはFIDO2キーを使用することを望んでいることを意味します。

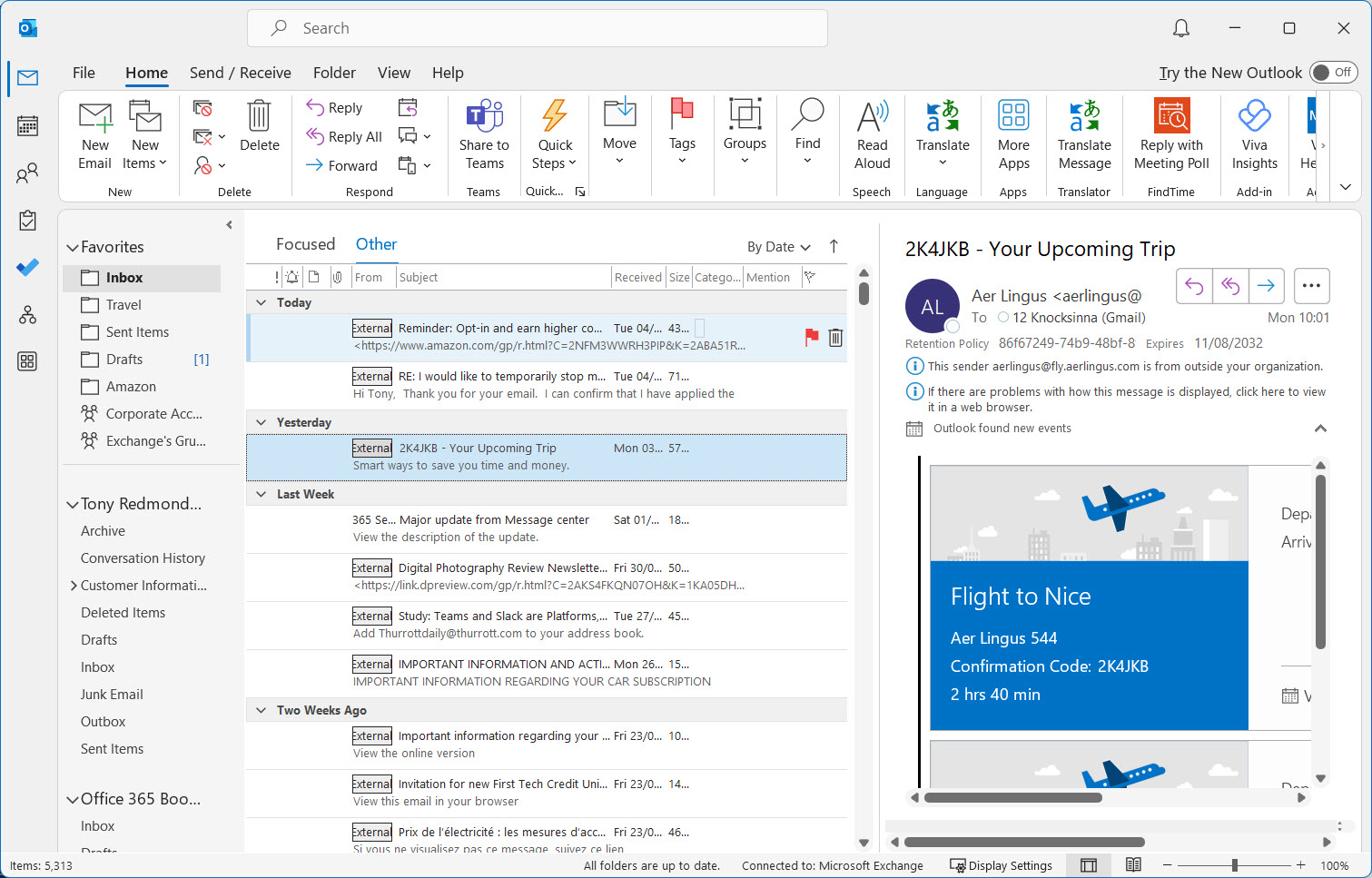

CA ポリシーでの認証強度の使用

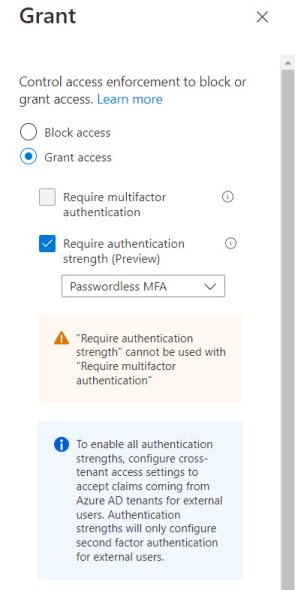

新しい機能をテストするために、Office 365 へのアクセスを制御する CA ポリシーを作成し、ユーザー接続の認証強度に基づいてアクセスを許可するポリシーを設定しました。デフォルトの強度は多要素認証で、SMSなどの従来の方法のいずれかが条件を満たすことを意味します。次のステップを選択し、パスワードレスMFAの使用を要求しました(図2)。

最も強力な方法は、フィッシングに強い多要素認証です。FIDO2 キーを使用すると、この要件を満たすことができます。TEC 2022で、Microsoftのアイデンティティセキュリティ担当VPであるAlex Weinert氏は、Authenticatorアプリは「まもなく」この要件を満たすと述べた。

テナント間のアクセス設定に関する警告に注意してください。これらは、 Azure AD Direct Connect ポリシー これは、Teams の共有チャネルを支えています。テナント間のアクセス ポリシー設定は、テナント内の共有チャネルに参加する外部ユーザーのホーム テナントによって実行される多要素認証をテナントが受け入れるかどうかを制御します。外部ユーザーがテナント ユーザーに必要な認証強度に達していない場合でも、共同作業を継続できるようにするには、これらの要求を受け入れる必要があります。

認証強度の影響

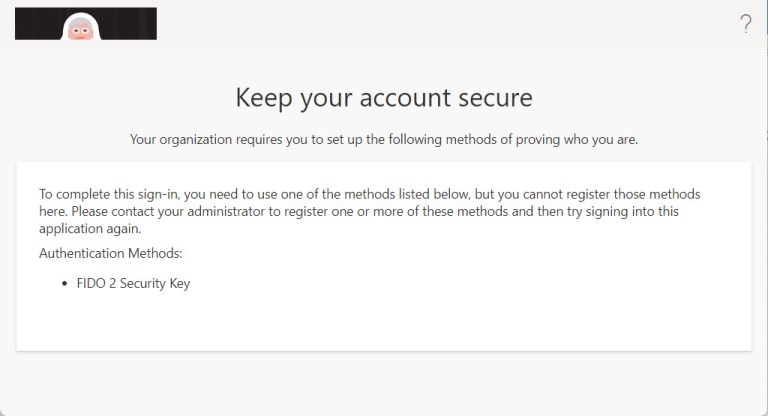

認証強度の有効性は即時でした。認証アプリを使用するように構成されたユーザーは引き続きアクセスできますが、SMSを使用するユーザーは接続を許可され、新しい認証方法を選択するように指示されました(図3)。

図 3 では、Azure AD は、FIDO2 キーが唯一の使用可能な方法であることを示しています。これは、ユーザーアカウントにオーセンティケータ方式があったが、完全に設定する必要があったためです。かつてこれはドンだったe、ユーザーは正常に接続できました。

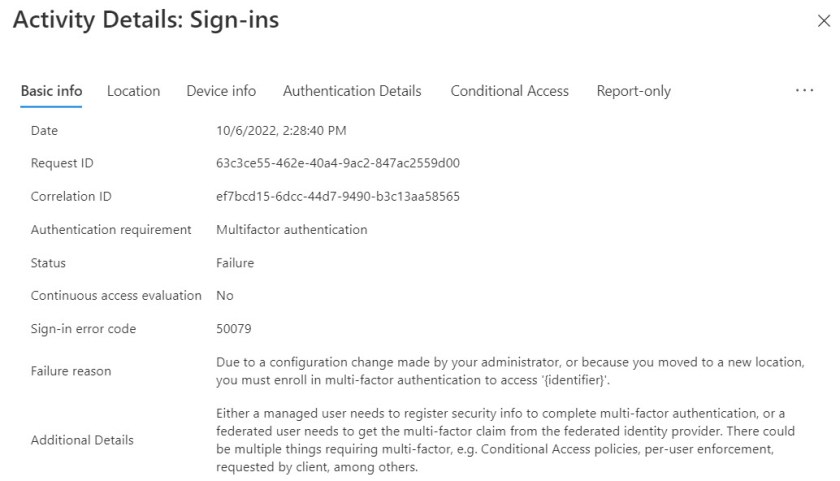

CA ポリシーによる他の認証の失敗と同様に、失敗した接続の詳細は Azure AD サインイン ログにあります (図 4)。

安全なMFAの日当たりの良い高地に向かう

ユーザーを SMS ベースの MFA からより安全な認証方法に移行しようとしている組織の数を確認するのは興味深いでしょう。マイクロソフトがこれが起こることを望んでいるからといって、それが現実世界で起こる理由にはなりません。一部のお客様は新しい機能を気に入り、それを受け入れるために急いでいるでしょうが、最初に戦う必要がある本当の課題は、 26.64 から MFA によって保護されている Azure AD アカウントの現在の割合%は50%の北までです。基本的なパスワード認証を強制終了し、一息つくために一時停止した後、本当に安全なMFAに移行することは、登るべき次の丘かもしれません。

Microsoft 365 エコシステム全体の開発に関する最新情報を入手するには、 IT プロフェッショナル向け Office 365 電子ブック。私たちは、読者が技術を確実に理解できるように研究を行っています。

ディスカッション

コメント一覧

まだ、コメントがありません