グラフエクスプローラーを使用して、Microsoft 365 テナントにゲストとしてサインインする

このアクセスをブロックする方法

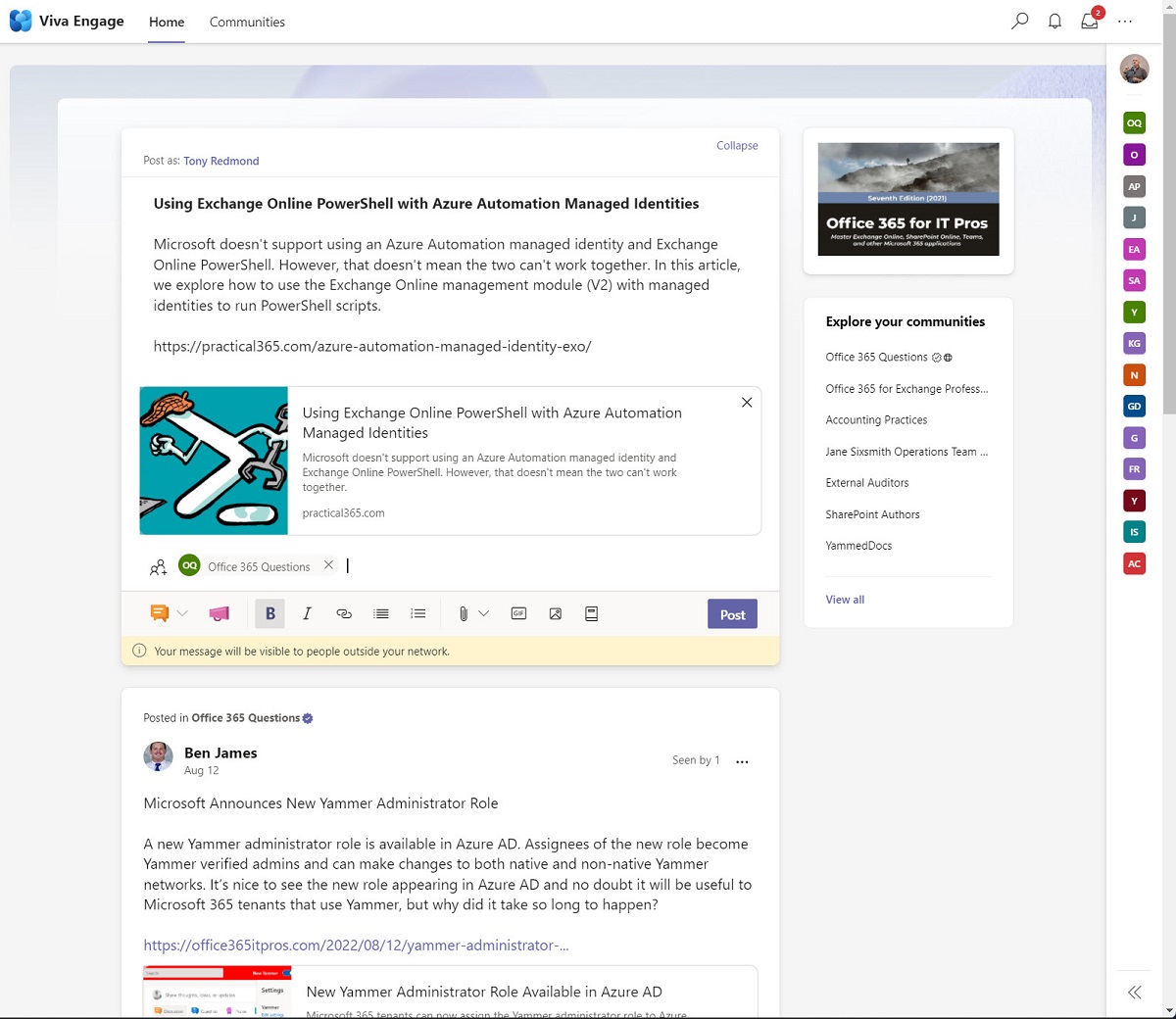

私は最近、グラフエクスプローラユーティリティにいくつかの便利な新機能があることに気付きました。さて、いつの日か役に立つかもしれないと考えるべきもう1つの機能があります:テナントのゲストユーザーとしてグラフエクスプローラーにサインインすることができます。

グラフ エクスプローラーを起動すると、ダミー データに対して動作するサンプル コマンドを実行したり、テナントにサインインして実際のデータを使用したりできます。これまでは、OWA または Microsoft 365 管理センターにサインインするのと同じように、テナント アカウントでサインインしてそのテナント内のデータにアクセスしていました。

ゲストとしてグラフエクスプローラーにサインインする

ただし、ゲスト アカウントを持つテナントの名前をグラフ エクスプローラーの URI に追加すると、ツールはそのテナントにサインインします。たとえば、グラフエクスプローラーの「通常の」URIは次のとおりです。

https://developer.microsoft.com/en-us/graph/graph-explorer

ゲスト アカウントで別のテナントにサインインするには、サービス ドメインまたはテナント識別子を追加します。例えば:

https://developer.microsoft.com/en-us/graph/graph-explorer?tenant=o365maestro.onmicrosoft.com

又は

テナントのドメインはわかっているが、そのサービス ドメインやテナント識別子はわかっていない場合は、これを使用できます。 テナント識別子を検索するための Web サイト.

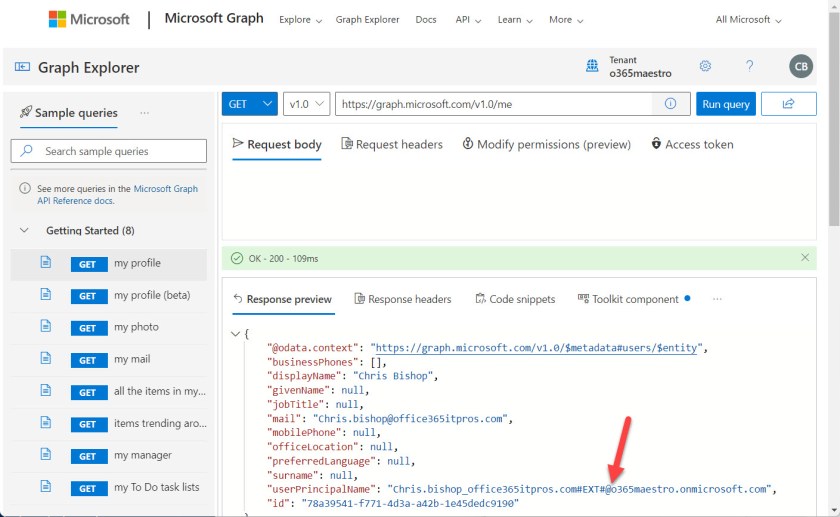

グラフ エクスプローラーを使用してサインインすると、通常のアカウントを使用できます。Azure AD は、そのテナントによって指示された多要素認証の適用など、ターゲット テナントの通常のサインイン プロセスを経て、アカウントがゲストとして認識された場合は接続します。ゲスト アカウントを使用していることを確認するには、サンプルの “マイ プロファイル" クエリを実行すると、アカウントに表示されているユーザー プリンシパル名がゲストに属していることがわかります。たとえば、図 1 は、次のことを示しています。 Chris.Bishop@office365itpros.com ゲスト アカウントを使用して O365Maestro テナントに接続されている Chris.Bishop_office365itpros.com#EXT#@o365maestro.onmicrosoft.com。

ゲスト アカウントは、テナントに接続したときに実行できる操作が制限されます。多くの場合、テナント内のすべてのユーザーまたはすべてのグループを一覧表示するなどのクエリを実行しようとすると、次のようになります。

"error": {

"code": "Authorization_RequestDenied",

"message": "Insufficient privileges to complete the operation.",

これは、あなたのアカウントが組織内の貴重なゲストであるにもかかわらず、それは周りを突いて情報を探すための招待状ではないと言う良い方法です。メールボックスに関連するものなど、他の要求には、次のようなエラーが表示されます。

"error": {

"code": "MailboxNotEnabledForRESTAPI",

"message": "The mailbox is either inactive, soft-deleted, or is hosted on-premise.",

ゲストアカウントにはメールボックスがありますが、それらは Microsoft 365 基質によって作成および管理される特別なクラウド専用メールボックスであり、Teams チャットやチャネル会話用にキャプチャされたようなコンプライアンスレコードを保存します。

アクセスのブロック

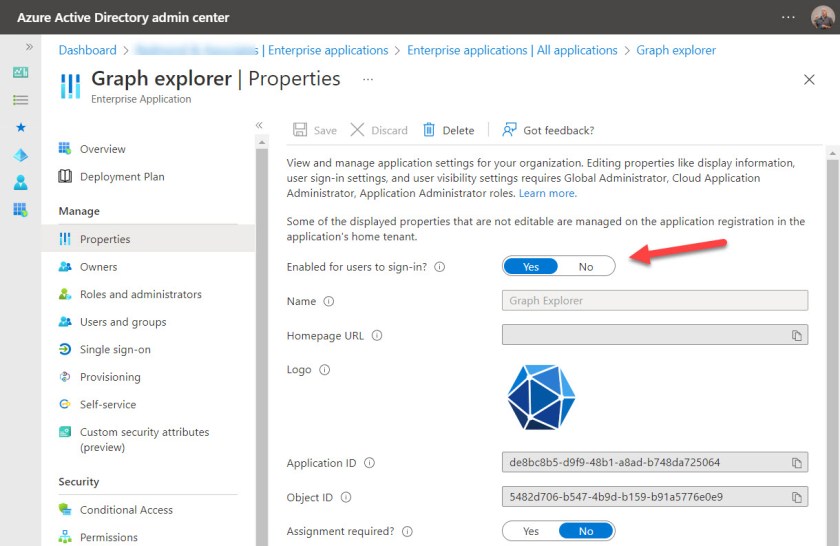

グラフ エクスプローラーでは、ゲスト アカウントのテナント データへのアクセスが制限されていますが、ゲストがこのように接続するという考えは気に入らないかもしれません。2つの解決策があります。まず、グラフ エクスプローラーの Azure AD アプリへのユーザー アクセスをブロックできます。Azure AD 管理センターを開き、エンタープライズ アプリケーションに移動して、グラフ エクスプローラーを検索します。アプリのプロパティを開き、 ユーザーがサインインできるように有効 [オフ](図2)に設定し、新しいアプリ設定を保存します。

これは、管理者を含むグラフエクスプローラへのすべてのアクセスをブロックする、粗雑だが効果的なメカニズムです。アプリにアクセスしようとすると、次のエラーが発生します。

AADSTS7000112: Application 'de8bc8b5-d9f9-48b1-a8ad-b748da725064'(Graph Explorer) is disabled.

条件付きアクセス ブロック

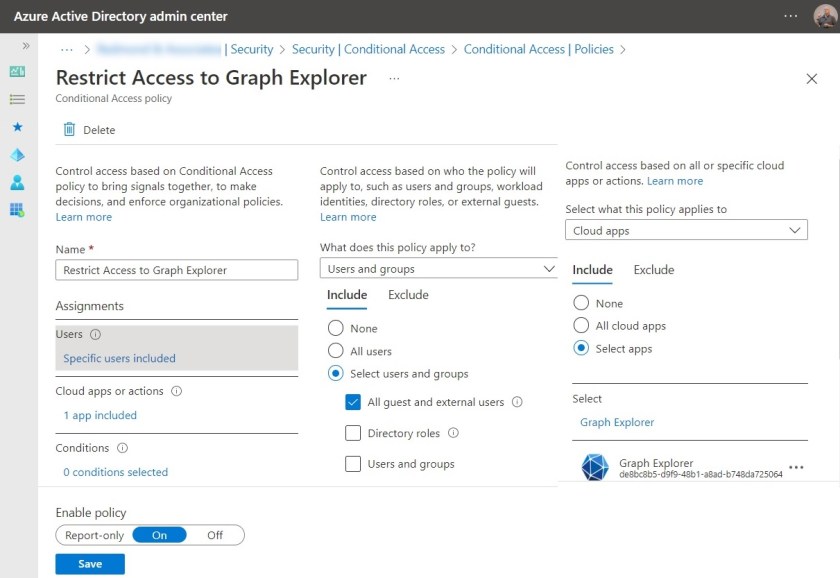

条件付きアクセス (CA) ポリシーは、アクセスを制御するためのより正確な方法を提供します。ゲスト ユーザーのグラフ エクスプローラー アプリへのアクセスをブロックする単純な CA ポリシー (図 3) がこのトリックを行います。

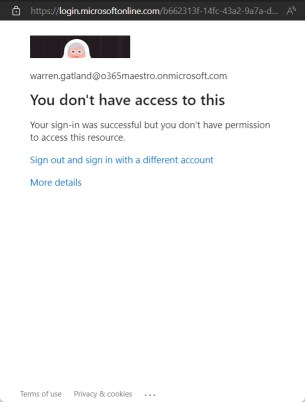

テナント ユーザーは引き続きサインインしてグラフ エクスプローラーを使用できますが、ゲストは CA ブロックに遭遇します (図 4)。

また、Azure AD 監査ログを検索してグラフ エクスプローラー アプリへのサインインを探すことで、CA ポリシーの有効性を確認することもできます。Microsoft Graph PowerShell SDK でこれを行う方法は次のとおりです。

Connect-MgGraph -Scopes "AuditLog.Read.All","Directory.Read.All" Select-MgProfile Beta [array]$Records = Get-MgAuditLogSignIn -Filter "(appdisplayname eq 'Graph Explorer' and signInEventTypes/any(t: t eq 'interactiveUser'))" -Sort "createdDateTime DESC" $Records | Format-Table createddatetime, userprincipalname, ConditionalAccessStatus CreatedDateTime UserPrincipalName ConditionalAccessStatus --------------- ----------------- ----------------------- 28/08/2022 15:25:24 chris.bishop@office365itpros.com success 28/08/2022 15:15:52 tony.redmond@office365itpros.com success 28/08/2022 15:01:56 warren.gatland@o365maestro.onmicrosoft.com failure

ゲスト アクセスの不明なユーザー ケース

この主題について麺を塗った後数日後、私はまだグラフエクスプローラがゲストアクセスをサポートしている理由の良いユースケースを思いついていません。私はそれが良いことだと思うし、Azure AD開発エンジニアがこの機能を正当化するための優れたケースを提案したと確信していますが、多くの人が同意しないことを知っています。このアクセスを使用してゲスト アカウントの写真を更新できれば (Azure AD PowerShell では可能ですが、グラフではできません)、優れたユース ケースが得られます。

このような洞察は簡単には得られません。テクノロジーを知り、舞台裏の見方を理解する必要があります。の知識と経験から利益を得る Office 365 for IT プロフェッショナル Office 365とより広いMicrosoft 365エコシステムをカバーする最高の電子書籍を購読することでチーム。

ディスカッション

コメント一覧

まだ、コメントがありません