Azure AD のサインイン状態の保持 (KMSI) 機能の管理

サインイン プロンプトを抑制できる機能

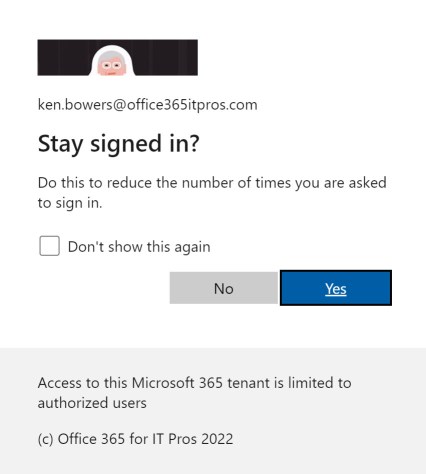

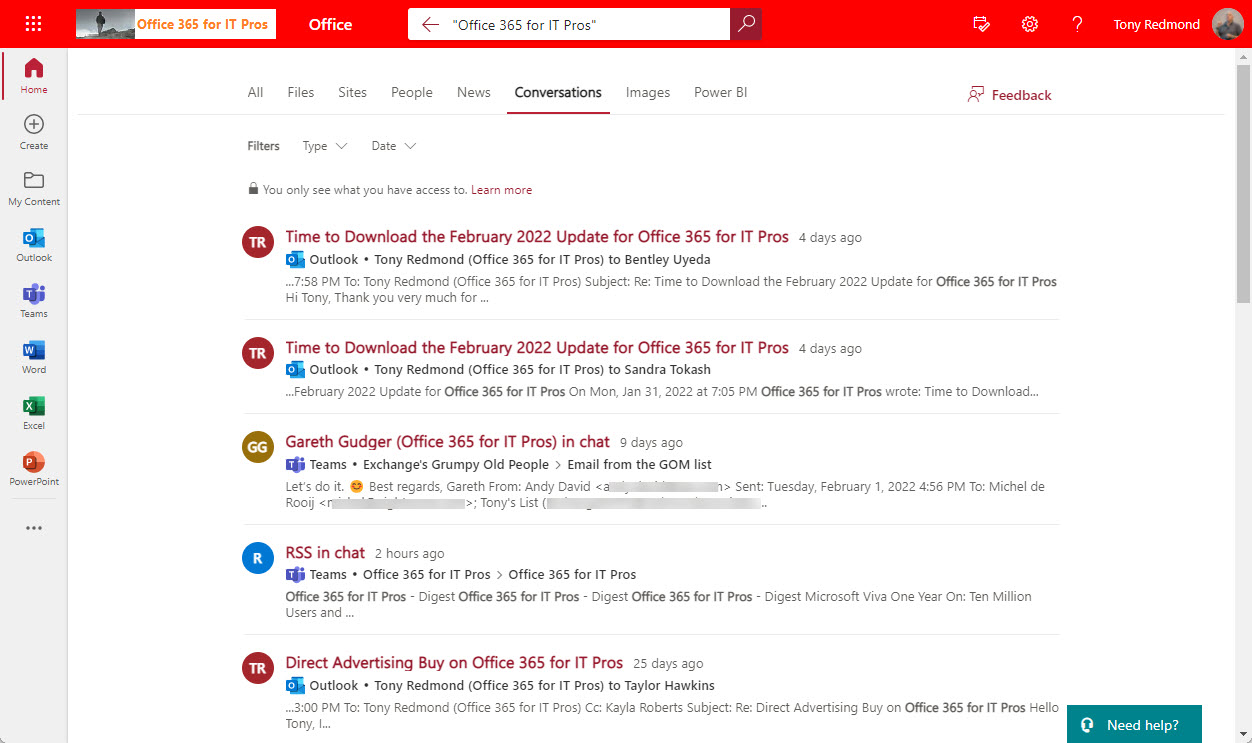

Azure AD のサインイン状態の保持 (KMSI) 機能は、永続的な Cookie を使用して、テナント ディレクトリにメンバー アカウントを持つユーザーが、再度サインインしなくてもブラウザー セッションを閉じて再開できるようにします。Azure AD は、ユーザーが サインインしたままですか? 認証が成功した後にプロンプトが表示されます(図1)。Azure AD は、永続的な Cookie を使用してユーザー セッションを延長し (サインイン プロンプトを表示しないようにします)、ユーザーがサインアウトした後にのみ Cookie を取り消します。

聞いたところでは マイクロソフトのドキュメントの場合、Azure AD では、KMSI プロンプトが “それはユーザーに利益をもたらすことができます" と表示され、Azure AD がサインイン リスク スコアが高いと見なす場合、永続的なブラウザー セッション制御が条件付きアクセス ポリシーで構成されている場合、およびアカウントが SSO または AD FS 経由でサインインする場合、ゲスト アカウントにプロンプトは表示されません。

KMSI の価値

私は、ブラウザセッションを介してMicrosoft 365アプリを操作するユーザーにとってのKMSIの価値を理解しています。Planner などの一部のアプリケーションにはデスクトップ クライアントがないため、ブラウザー クライアントまたはモバイル クライアントを使用することを余儀なくされます。SharePoint Online と OneDrive for Business もこのカテゴリに分類されます。ただし、これらのワークロードとのユーザー操作の割合が高い場合、ブラウザーセッションにとって永続的な接続がどれほど重要であるか疑問に思います。

全体として、Teams とモバイル クライアントの影響を考えると、永続的なブラウザー セッションを容易にするための議論は弱まります。攻撃者がワークステーションにアクセスできる場合に侵害の可能性を排除するため、KMSI を無効にし、ブラウザーを閉じた場合にユーザーに再認証を強制する方がよいという良いケースが議論の余地があります。Microsoft 365アプリケーションへのセッションを開くときに再認証を要求することは、Microsoftが承認したセキュリティに対する積極的なアプローチを採用しているようです。 ゼロトラストモデル.また、すべての Microsoft 365 テナントで重要な Azure AD イベントの継続的なアクセス評価を有効にするなど、最近の開発と連携しているようです。一言で言えば、KMSIがかつてほど価値がないのは本当かもしれません。

KMSI の無効化

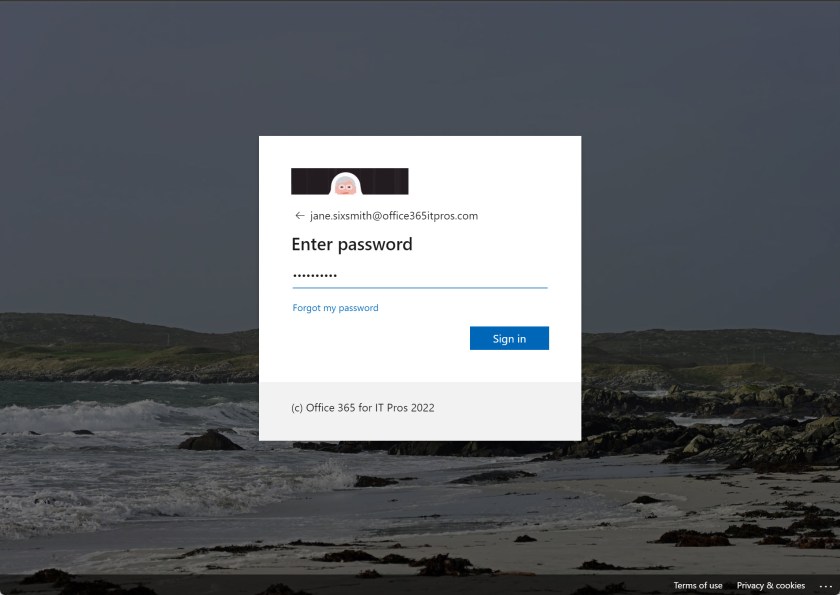

展開しない限り ブラウザー セッションの永続性を制御する条件付きアクセス ポリシーの場合、KMSI はテナント内のすべてのユーザーに対してオンまたはオフになります。KMSI を無効にする場合は、次の方法があります。 Azure AD の会社のブランド化.Azure AD Premium または Office 365 ライセンスを持つテナントは、バックグラウンド画面など、ユーザーのサインイン画面に表示されるさまざまなグラフィック要素をカスタマイズできます。会社のブランド化は、すべてのテナントが使用すべき見過ごされがちな機能の 1 つです (図 2)。

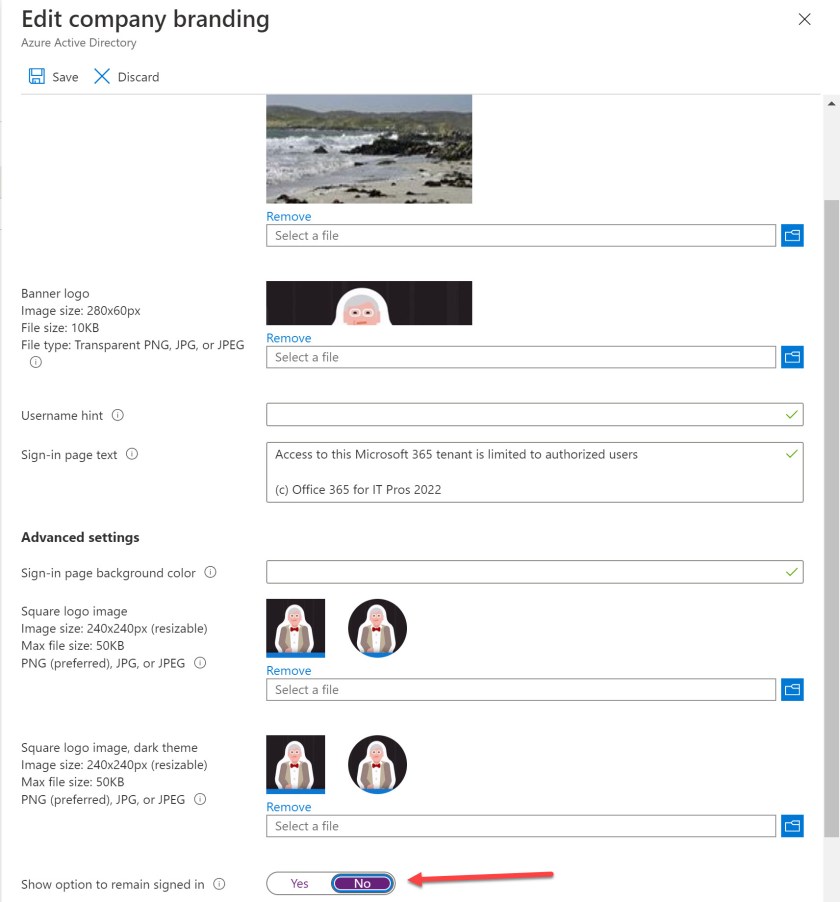

カスタムブランディングを適用するには、 企業ブランディングセクション の Azure AD 管理センター。その後、既定のロケールまたは個々の言語固有のロケールの要素を作成できます。Azure AD は、ユーザーが選択した言語でカスタム要素を使用できない場合、既定のロケールを適用します。

カスタムブランディングの適用は簡単で、必要なグラフィックファイルはごくわずかです(PNGが推奨され、JPEGは正常に動作します)。

- 背景画像(1920×1080ピクセル)。これは、図 2 で使用されているイメージのタイプです。

- バナー ロゴ (280×60 ピクセル)。これは、図 2 の「パスワードの入力」画面の上部で使用されるイメージのタイプです。

- 正方形のロゴ (240×240 ピクセル)。この画像は、 ユーザーがファイルを共有するときに送信される電子メール通知.

Azure AD は、標準イメージを会社のブランド化で定義されたカスタム イメージに置き換えます 図 3 は、テナントに適用された会社のブランド化のプロパティを示しています。この決定の重要なポイントは、ユーザーがサインインしたままにするオプションが (画面の下部で) オフになっていることです。

KMSI を無効にすると、Azure AD は次の点に注意します。

重要: SharePoint Online および Office 2010 の一部の機能は、サインインしたままのユーザーに依存しています。このオプションを非表示にすると、ユーザーに追加の予期しないサインイン プロンプトが表示されることがあります。

Microsoft 365 が Office 2010 をサポートしなくなったことを考えると、この警告は無視しても問題ありません。SharePoint Online の機能が K の削除を特徴とする正確な詳細が見つかりませんMSIは影響しますが、これまでのところ、KMSIを削除して以来、私はほとんど問題を経験していません。OWA は非アクティブな状態が一定期間続くと自動的にサインアウトし、SharePoint Online セッションをアクティブに保つためにユーザーが資格情報を再入力する必要がある場合がありますが、それだけのようです。反論は、サインアウトし、ブラウザセッションをしばらく非アクティブにした後にユーザーに再認証を強制することは良いことだということです。ユーザーにとってはそれほど便利ではありませんが、組織にとってはより安全です。

Azure AD の警告が古く、次のような懸念事項を反映している可能性があります。 マイクロソフトは2018年にKMSIの実装を改訂しました.2018 年以降の Azure、フェデレーション、SharePoint Online の改善により、この件で報告された困難の一部またはすべてが解消された可能性がありますが、 マイクロソフト テクニカル コミュニティのディスカッション、認証に関連する複雑さのいくつかを理解するために読む価値があります。

テナントが使用しているすべての認証フローをテストすることはできないので、KMSI の無効化を検討しているユーザーは、このアクションがユーザーに問題を引き起こすかどうかを検証するために、完全な一連のテストを実行することが重要です。

管理作業の優先順位付け

Microsoft 365 エコシステムで働くことの喜びの 1 つは、調査と議論が常にあることです。KMSI を無効にすることは、クラウドのみのテナントにとっておそらくより簡単な決定です。ハイブリッド展開では、特に認証において、常に複雑さが生じます。これらのシナリオでは、認証経路のテストの細部に飛び込むよりも、対処すべき緊急の問題がある可能性があるため、KMSI をそのままにしておくのが最善かもしれません。

Office 365 アプリケーション内に表示される変更について驚かないようにするには、 Office 365 for IT プロフェッショナル 電子ブック。毎月の更新により、加入者に最新情報が提供されます。

ディスカッション

コメント一覧

まだ、コメントがありません