なぜ自動検出の欠陥が氷山の一角に過ぎないのか

[ad_1]

Guardicore のようなセキュリティ研究者が Microsoft Exchange の欠陥に光を当てたとき、これはしばしば役に立ちます。先週です トニーはこれに関する洞察を提供しました そして、Outlook が主張された欠陥を示しているかどうかを確認するためにテストされました。問題を再現するのは難しいのですが、新しい問題ではない同様の問題から気をそらす必要はありません。 なぜでしょうか ユーザーは、資格情報を求める必要があります。

自動検出プロトコルは、Guardicoreが説明した方法に欠陥はありません

1 つの重要なポイントは、"失敗" の動作という問題が、Exchange 自動検出が機能する方法ではないということです。

ザ 開発者ドキュメント 自動検出プロトコルは明確です。Active Directory に対してサービス接続ポイント (構成コンテナ内の各サーバー オブジェクトに含まれる定義済みの自動検出 URL) を照会した後、次の手順を実行する必要があります。 ユーザーの電子メール アドレスのドメイン名部分のみに基づく 2 つの標準エンドポイント.

そこから、クライアントは、302 リダイレクト応答 (Exchange Online が自動検出プロセスの一部として使用) を期待して、HTTP エンドポイントへの認証されていない GET 要求を含む代替手段を試み、最後に SRV レコードの DNS クエリを試みる必要があります。Exchange Online 用の最新の Outlook クライアントは、さらに 1 歩進み、Office 365 の直接接続機能を使用して、メールボックスがクラウドに存在する場合に自動検出をバイパスします。

したがって、ユーザーが次のような電子メールを入力しない限り、 steve@com 又は steve@autodiscover.comを実行する場合は、TLD を照会しないでください。したがって、最も明白な結論は、開発者が「失敗」する自動検出実装を構築したということです。ユーザー プリンシパル名が電子メール アドレスと一致しなかった場合など、回避策としてこれを行う理由としては、一見正当な理由が考えられます(たとえば、 steve@corp.practical365.com の電子メール アドレスとの比較 steve@practical365.com).

最近の Outlook ビルドが Guardicore のログに表示されるのはなぜですか?

ほとんどのExchange管理者が知っているように、すべての電子メールクライアント(特にモバイルデバイス上のクライアント)は、手紙に対するマイクロソフトの基準に従って非常に重要です。特に、SRV 参照が見逃されることが多く、マイクロソフト以外のクライアントは最終的に 彼らが望むものは何でも.アプリケーションでフェイルアップや再帰的な動作を実装しているサードパーティのアプリケーションを見つけることは驚くべきことではありませんが、Outlook自体では見つかりません。

Guardicore が提供するログの抜粋では、2021 年 5 月にログが記録される約 1 か月前の Outlook のビルドが表示されます。しかし 先週示されたとおりを使用してトラフィックを監視する際に説明されている"フェイルアップ"の動作を実行するようには見えません。 フィドラー 標準の最新の Outlook クライアントによって発行された実際の HTTP および HTTPS 要求をログに記録します。

先週、トニーは明らかに異常な行動が観察されたように、何が起こっているのかについていくつかの洞察を提供しました。Tony が言うように、影響を受ける構成を説明する技術情報がなければ、言うのは難しいです。

また、この情報が公開されておらず、組織が根本的な構成を解決できていないのも残念ですが、研究者がトラブルシューティングを行うために資格情報を送信するクライアント環境にアクセスできないのではないかと思います。

組織を保護するために何をすべきでしょうか。

要するに、先週トニーが推奨したようにしてください:

“自動検出の設定を確認して、それらが準拠していることを確認します。 マイクロソフトガイダンス.また、攻撃者がさまざまな Exchange サーバーのバージョンとクライアントを悪用する可能性があるという本当の欠陥が潜んでいる場合に備えて、自動検出を使用するクライアントを知っていることを確認してください。

自動検出レコードを正しく構成している場合、特定のアドイン、クライアント ライブラリ、または構成設定によってレコードが発生する可能性がある場合でも、"フェイルアップ" の動作は使用しないでください。

ただし、問題がある場合は、ネットワーク内に自動検出ドメインを含む TLD に資格情報を送信するクライアントがあるかどうかを評価できます。ファイアウォール、クラウド アクセス セキュリティ ブローカー、またはプロキシ サービスが使用されている場合は、そのような要求に対してログ ファイルを確認することを検討できます。

疑わしいものを見つけたら、投資してくださいTony のような同様の方法で影響を受けるクライアントを Fiddler のようなツールで igate し、責任を負うソフトウェアやアドインを特定します。当然のことながら、影響を受けている場合は、この記事にコメントを記入してください。

DNS ベースの検出プロトコルに関するセキュリティ問題は新しい問題ではなく、Exchange 自動検出に限定されません。

デバイスが接続するネットワークを制御する場合、デバイスが受信する DNS 応答をオーバーライドするのは簡単です。そのため、ドメインの所有権を検証する長い期間を経た認証局が、通信のセキュリティにとって非常に重要な理由の 1 つです。

そのため、パブリック Wifi アクセス ポイントに接続したことがあれば、最初は DNS 応答を上書きして、キャプティブ ポータル経由でユーザーを登録するように強制することに気付くでしょう。あなたは また この動作は、キャプティブ ポータルが自動検出または他の Web サービスに接続しようとする有効な証明書を持っていないため、Outlook でセキュリティ警告を引き起こすことに注意してください。

ただし、上記のように、自動検出には HTTP 経由で接続を試みるフォールバックがあります。理論的には、 で ローカルスターバックスのような場所で偽のアクセスポイントを運営する – HTTPのみのサイトを設定し、HTTPのみのサイトでユーザーを誘導するレコードを持つ特定のターゲットドメインの自動検出レコードを含むDNSゾーンを作成します。次に、有効な HTTPS 証明書を持つサイトに 302 リダイレクトを実行し、資格情報の収集を試みます。しかし、Outlook では、これは動作しません。 自動的に.Outlook には、 組み込みの自動検出リダイレクトの警告 ユーザーが選択する必要があります 許す その後、続行する前に。完璧ではありませんが、マイクロソフトはすでに彼らが制御しているクライアントの経験を確保することにいくつかの考えを入れているので、それは十分です。

「フェイルアップ」の動作に依存しないアプローチは、インターネット上の他の多くのサービスにも適用できます( 同様の自動検出方法を使用して DNS レコードと一緒に実装されたオープンソースの電子メールサービスなど RFC 6186.

そうは言って、私は恐怖、不確実性、疑いを広めようとしていません。ポイントは簡単です – フェイルアップの動作を心配し、単にあなたの自動検出レコードがOKであり、次に進むだけでは不十分であることを確認します。

根本的な問題からあなたをそらさないでください

このような欠陥が見つかったり、脆弱性が明らかになった場合、目の前の問題を修正することに焦点が当てになります。IT プロフェッショナルとして、しばしば火災を起こしましたが、まずは、この状況を避けるつもりでいいのです。

資格情報の漏洩と自動検出の問題は、脅威アクターがこれらの資格情報を使用して誰かの電子メールを読み取ることができるということではありません。通常、資格情報は、ネットワークにアクセスし、標準的な資格情報を使用して、より価値のある資産を見つけるか、資格情報をエスカレートするために横移動を使用する場合に役立ちます。

この潜在的な欠陥に対して軽減するだけで、次の欠陥があなたを捕まえるのを待つだけです。Exchange 用の 2021 年 9 月の累積的な更新プログラムは、役に立つ Exchange Server の実際の脆弱性を自動的に軽減し、2022 年 10 月にマイクロソフトは、この脆弱性を解決します。 レガシ認証を無効にする Exchange オンラインに対して永続的に – しかし あなたはもっと早くそれを行うことができますし、すべきです.

しかし、現代の認証でさえ、脅威アクターがユーザーの資格情報を求める根本的な理由からあなたを守ることはできません。

基本的な保護の実装

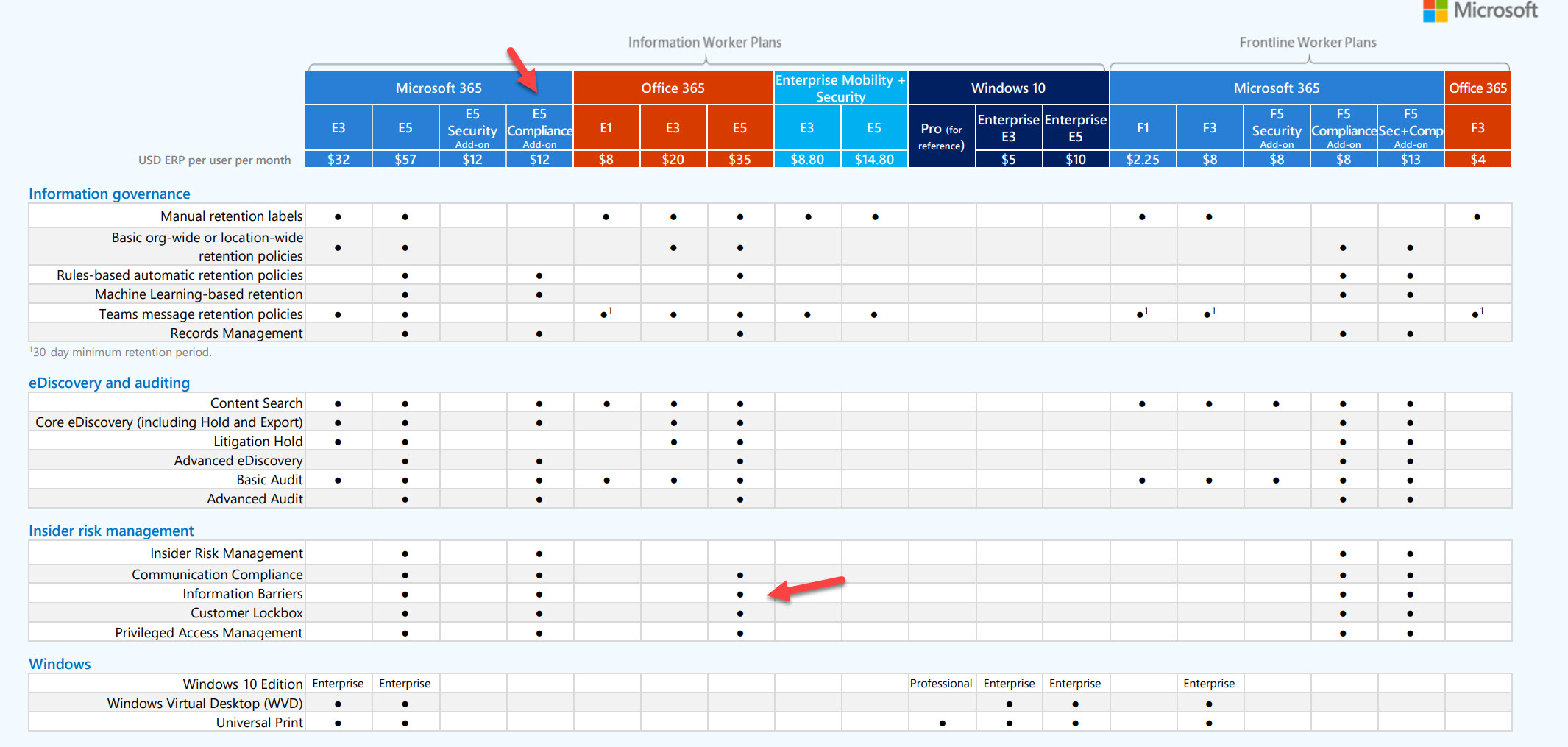

Microsoft 365 E3 または E5 を購入した多くの組織は、ゼロトラスト モデルを実装するためのより広範なソリューションとしてスイートを検討しており、ここではこれらの詳細については説明しません。しかし、から アカウント資格情報とアクセスのパースペクティブ しかし、より広い視野の一部として、いくつかの基本的な保護を実装することを検討する必要があります。

第一に 多要素認証を使用する必要があります.上級幹部が MFA を気に入らず、その使用を拒否している場合は、サポート テクノロジ (Azure AD 参加、Intune、認証システム、Windows Hello など) をどのように展開したかを再評価して、Microsoft 365 および Azure AD を使用する MFA がユーザーにとって簡単なプロセスであり、異なるアプリケーションを使用しているために何度もプロンプトが表示されないようにする必要があります。

IT 管理者は、次の手順を実行する必要があります。 絶対にだめです グローバル管理者 (または管理者特権へのアクセス権が存在する他のアカウント) としてサインインするd 最低限の IT ユーザー向けに Azure AD 特権 ID 管理のライセンス供与を検討する必要があります。また、Azure AD で MFA を使用するのではなく、例外によってレガシ認証を有効にしたままにしておくと、アプリ パスワードも無効になります。従来の認証を必要とする古いアプリケーションやアプリ パスワードを使用する場合は、今すぐ処理を開始します。言うは易く行うは難しですが、それでも、それは行う必要があります。

しかし、単に多要素認証を使用するよりも、パスワードレス認証に移行する方が優れています。

パスワードなしの認証

MFA を有効にしていても、攻撃者にとって役立つのは単なる Exchange ではありません。ユーザーがログインする他のサービスになります。 できません MFA を有効にするか、またはリモート Web アクセスや仮想プライベート ネットワークなどのサービスを有効にします。攻撃者は、安全性の低いサービスで資格情報を使用します。

パスワードなしのモデルに移行すると、不正な自動検出サービスによって発行された従来の認証プロンプトが原因で資格情報が誤って公開されることはありません。さらに一歩進むと、インプレースで実施すべき最終的な緩和策は、 ユーザーがアプリケーションに同意を与える権限を制限する.

今週の焦点は、自動検出の欠陥がユーザーにレガシー認証プロトコルの入力を促すかもしれないという心配かもしれませんが、組織が最新の認証、多要素認証、パスワードレス認証に移行するにつれて、脅威アクターの次のステップは、Microsoft 365 または Azure AD アプリケーションの同意によって管理されるその他のアプリケーション データに同意を要求するアプリケーションの作成を開始することです。

たとえば、iOS 上のネイティブ Apple メール アプリで最新の認証を使用できるようにユーザーに同意させる場合、DNS リダイレクトなどの手法を使用する可能性のあるシナリオを設計している脅威アクターを停止することはほとんどありません。これにより、資格情報を Azure AD に合法的に使用してサインインするようユーザーに求め、資格情報を収集する代わりに同意を要求します。

その同意により、従来のシステムの横移動や悪用が可能になる可能性は高くなりますが、深刻な結果をもたらし、組織の価値の高いターゲットに未知の継続的なアクセスを可能にする可能性があります。

そのすべては、 ロット 取り込むために – しかし、あなたが定期的な実用的な365リーダーであれば、これらのコンポーネントはあなたに馴染みがあり、それらをより大きな画像で見て、どのように考える必要があります あなたは 必要に応じ、組織にアクセスできます。

単純な資格情報や同意が他の場所でどのように悪用されるか、Exchange 関連の欠陥で公開された場合、より適切な制御を徐々に実装することによって、予防的に対処し、これを軽減する方法について考えます。

[ad_2]

ディスカッション

コメント一覧

まだ、コメントがありません