SMTP AUTH 例外は、Change オンラインで基本認証の削除へのパスをスムーズにします。

[ad_1]

管理者はクライアントとアプリの変更を計画する必要がある

先週の発表 2022 年 10 月から Exchange Online 接続プロトコルの基本認証を無効にします 確かに人々の注目を集めました。Microsoft が 1 年後に基本認証を切断したときに、円滑な切り替えに備えて行動する時が来たという点で、メッセージが沈んでいくことを願っています。Office 365 テナントの数を考えると、マイクロソフトの記事は、この作品を書いている間に 24.3K ビューしか受け取っていないという落胆です。ハンマーが降りるとき、一部の人々は素晴らしい驚きを受けるかもしれません。

クライアントアップグレード

今やるべきことの1つは、古くて安全でない電子メールクライアントの交換計画です。POP3 と IMAP4 で接続している古いクライアントの多くは、クリアテキストの資格情報を渡す傾向があります。マイクロソフトは 最新の認証をサポートするために POP3 と IMAP4 の実装をアップグレードしましたですが、それでも、これらの古いプロトコルの中止を検討する時が必要です。彼らのサービスが電子メールであったようにノーブル、これらのプロトコルのための最高の日は長い過去です。

古いクライアントの交換オプションを見るとき、 2021 年 11 月 1 日に Exchange オンラインへの接続が停止したために Outlook のバージョンを選択し、ユーザーに OWA の試しを依頼することを検討してください。プログレッシブウェブアプリとしてうまく機能する良いクライアントです。

多くの人々は、モバイルデバイスに含まれる電子メールクライアントを使用するのが好きです。これらのクライアントは、Exchange アクティブシンク (EAS) を使用して接続します。一部のクライアントは、EAS での最新の認証をサポートし、一部はサポートしていません (基本認証がなくなると影響を受けます)。Outlookモバイルは明らかな代替品です。これはしっかりしており、EAS がこれまでに行うよりも多くの機能をサポートし、Exchange Online ライセンスに含まれています。

アプリケーション

基本認証の廃止は、アプリケーションやデバイスにも影響を与えます。アプリケーションは、 マイクロソフト認証プラットフォーム (MSAL) を使用して、"モダン" (OAuth ベース) 認証を実現します。PowerShell ユーザーの場合は、 Exchange オンライン管理モジュール 従来のリモート PowerShell の代わりに。

SMTP 認証例外

そして、私たちはSMTP認証に来ます。このプロトコルは、マイクロソフトにとって難問になります。他のプロトコルと共に無効にしたいと考えていますが、その場合は、Exchange Online を使用して電子メールを送信するように構成された多機能デバイスがメッセージを送信できなくなります。同じことが、PowerShell を使用する PowerShell スクリプトでも同様のことが起こります。 メールメッセージの送信 コマンドレット。マイクロソフトが言う理由は、この理由です。2022 年 10 月 1 日以降は、使用に関係なくすべてのテナントで基本認証を完全に無効にします (ただし、SMTP 認証を除く)。."

マイクロソフトに確認した後、次のことが起こります。

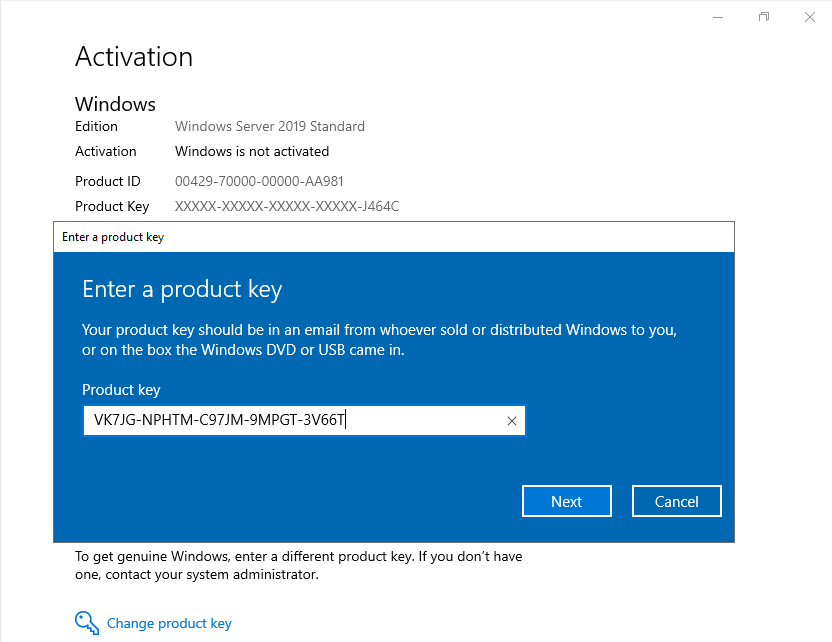

- テナントが SMTP AUTH を使用したことがない場合、Microsoft はすでにプロトコルを積極的にブロックしています( 私の以前の記事)を設定して、 無効な認証 組織全体の制御。テナント管理者は、次のコマンドを実行して、組織の SMTP AUTH を無効にできます。

Set-TransportConfig -SmtpClientAuthenticationDisabled $True

- テナントが SMTP AUTH を使用している場合、プロトコルは無効にされません。組織は、SMTP AUTH の使用方法を知っており、SMTP AUTH を引き続き使用するビジネス上の理由が適していると考えられます。

- Microsoft がプロトコルを無効にした後で、テナントが SMTP AUTH を使用する必要があることを発見した場合、その セットトランスポート構成 コマンドレットを更新する 無効な認証 宛先 $False。 ただし、この手順を実行する場合の大きな欠点は、テナント全体で SMTP AUTH が有効になっているということです。組織の構成を上書きする SMTP AUTH へのアクセスを許可するメールボックスごとの設定を使用できます。セキュリティで保護されていない可能性のあるプロトコルへのアクセスを制限する方が明らかに優れているため、SMTP AUTH を使用する必要があるメールボックスだけにアクセスを制限するために、プロトコルをメールボックスごとに有効にすることをお勧めします。たとえば、次のコマンドを使用すると、James Smith メールボックスで SMTP AUTH を使用できるようになります。

Set-CASMailbox -Identity "James.Smith@office365itpros.com -SmtpClientAuthenticationDisabled $False

SMTP AUTH の終了は近いが、現在は終了しない

最終的には、マイクロソフトは Exchange オンラインの SMTP AUTH を永久に無効にすると思います。この時点で例外を付与すると、他のプロトコルを切断する目標日である 2022 年 10 月 1 日へのパスが滑らかにされるため、賢明です。それに直面してみましょう、統計とテレメトリは、ほとんどのマイクロPOP3 や IMAP4 などの基本認証プロトコルを使用した攻撃が成功すると、365 アカウントの侵害が発生します。これらのルートを削除することが優先事項である必要があります パスワードスプレーによって日常的に悪用される その他の攻撃。今のところSMTP AUTHの廃止を遅らせることは、マイクロソフトと顧客に余分な時間を買いますが、すべてのExchange Online接続プロトコルの基本認証の時代が終わりに近づいているという壁に書き込みがしっかりとあります。

エンドユーザーと協力してメールクライアントを変更する一方で、多要素認証の驚異を紹介するのは素晴らしいアイデアです。電子メールの基本認証が失われるため、ユーザー コミュニティに混乱が生じる場合は、ユーザーのアカウント セキュリティを保護するために、もう少しユーザーを混乱させる可能性があります。

Office 365 が実際にどのように機能するかについては、サブスクリプションを作成してください。 IT 担当者向け Office 365 電子書籍。毎月の更新プログラムでは、Office 365 エコシステム全体で重要な情報を購読者に通知します。

関連

[ad_2]

ディスカッション

コメント一覧

まだ、コメントがありません