無効なドキュメントインサイトを含む Delve アカウントを見つける方法

[ad_1]

ドキュメントインサイトの制御

ザ マイクロソフト グラフ インサイト API ユーザーとドキュメントの異なるビューを証明します。

- トレンド分析: ユーザーがアクセス権を持ち、他のユーザーに人気のあるドキュメント。

- 使用: ユーザーが最近アクセスしたドキュメント。

- 共有: 予定表の予定に含まれる電子メールや添付ファイルなど、ユーザーと共有されているドキュメント。

インサイトは、多くのアプリや Microsoft 365 コンポーネントなどで使用されます。 マイアナリティクス、 職場分析, チームのためのビバインサイト、および Office 365 プロファイル カード.図 1 は、Insights API の使用方法とその値を説明する Microsoft グラフィックです。ビジネスの生産性と創造性を促進する."

掘り下げと共有

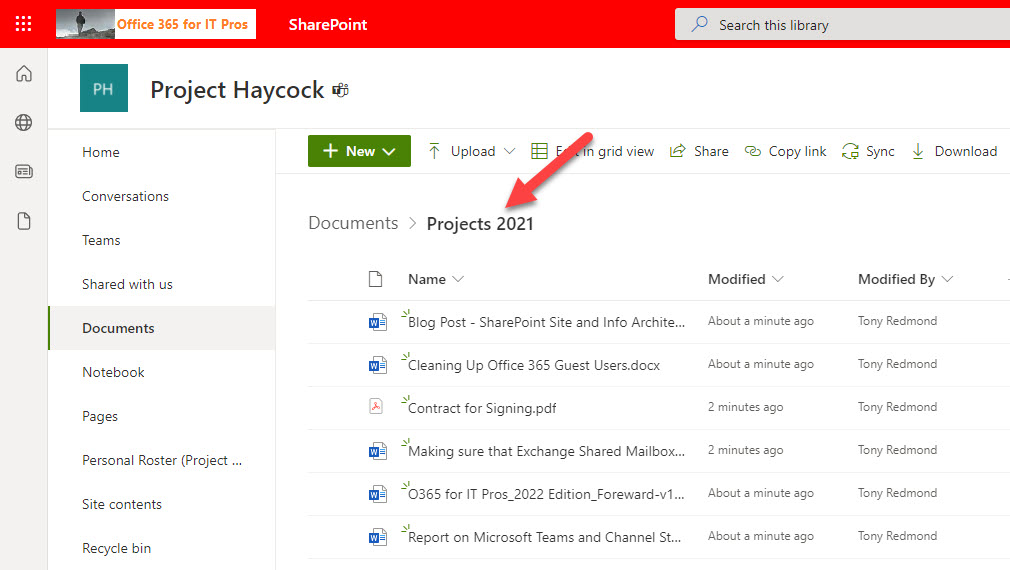

Delve は最初にインサイトを表示するアプリでしたが、Office Graph の設定を使用して、ユーザーがドキュメント中心のアクティビティに関する情報を公開するかどうか判断できるようにしました。一部のユーザーは、ドキュメントにアクセスできるユーザーであっても、作業の必要性を見ていないか、または作業する情報の機密性を維持するために、自分の作品の詳細を公開したくありません。機密文書に暗号化付きの機密ラベルを割り当てることでコンテンツを保護できますが、これはインサイトに表示されるタイトルなどのドキュメントメタデータを停止しません。したがって、Delve の機能設定には、Delve でのドキュメントの表示を制御するスライダーがあります (トレンド、使用、共有)。スライダーがオフの場合、Delve はドキュメントに基づいてインサイトをブロックします (図 2)。

新しいグラフ共有コントロールへの移動

4月、私はマイクロソフトがどのようになっているかについて書きました アイテムインサイトに対する Office グラフ コントロールを Microsoft グラフ コントロールに置き換える.この変更は Microsoft 365 テナントで有効になり、Insights API が情報を明らかにする方法をユーザー主導で制御する代わりに、テナントに次のことが含まれます。

- インサイトのプライバシーを制御する組織全体の設定 (は組織内で有効です。).これは、コントロールが組織内でアクティブな場合は True、アクティブでない場合は False です。

- インサイトを使用しないアカウントのセットを制御する Azure AD グループ (無効なフォーグループ).個々のユーザーは、プライバシーオプションを使用してインサイトを無効にすることができます マイアカウントページ.ただし、この場合、グループにアカウントが追加されることはありません。

これらの設定にアクセスするには、Microsoft 365 管理センターの[検索とインテリジェンス]セクションを使用できます (図 3)。

この問題は、Delve で無効になっている現在のアカウント セットを見つける方法で、Azure AD グループにアカウントを追加する方法について説明します。その場合、マイクロソフトの顧客エンジニアから、新しい Microsoft Graph コントロールへの移行を支援したいと考えています。

まず、Delve インサイトが無効になっているアカウントのセットを見つけます。Delve 設定の値を取得するコマンドレットが存在しないため、PowerShell でのみこれを行うことはできません。代わりに、グラフ ユーザー API の呼び出しと PowerShell を組み合わせることができます。手順は次のとおりです。

- 確認するアカウントのセットを取得します。これは、次の方法で行うことができます。 取得 -エキソメールボックス 又は 取得-AzureADUser.Graph 呼び出しを行うには、オブジェクト識別子が必要です。これらのコマンドレットのどちらかが必要な識別子を返します。メールボックスのコマンドレットは、より良いフィルタリング機能を備えているため、私は好きです。

- アカウントのセットをループし、Delve 設定の値を確認します (貢献コンテンツ情報開示無効).True (インサイトが無効) の場合は、アカウントを報告します。

- 必要な出力を生成します(通常は、その柔軟性のためにCSVファイルを作成します)。

できます GitHub から Delve インサイトが無効になっているユーザーを報告するために使用したスクリプトをダウンロードする.

グループの更新

次の手順では、レポートを確認し、アイテムの分析情報を制御するために使用する Azure AD グループに追加するアカウントを決定します。データを確認するには、CSV のフィルを開きます。e スクリプトによって生成され (図 4)、制御グループに追加すべきではないアカウントを削除します。

その後、更新された CSV ファイルをスクリプトの入力として使用できます。

- テナントの詳細を取得します。

- グラフから現在のプライバシー コントロールの設定を取得します。

- グループの現在のメンバーシップを取得します (ここでは、1 つが指定されていると仮定します)。

- CSV ファイルからアカウントのセットをインポートします。

- アカウントをループし、まだメンバーでない場合は Azure AD グループに追加します。

グラフから設定を取得し、コントロールグループのメンバーシップを更新するための重要なコードは次のようになります。

$InputCSV = "c:tempDelveDisabledAccounts.csv"

$TenantDetails = Get-AzureADTenantDetail

$TenantId = $TenantDetails.ObjectId

$TenantName = $TenantDetails.DisplayName

$Uri = "https://graph.microsoft.com/beta/organization/" + $TenantId + "/settings/iteminsights"

$Settings = Invoke-RestMethod -Uri $Uri -Method Get -ContentType "application/JSON" -Headers $Headers -UseBasicParsing

If ($Settings.isEnabledInOrganization -ne $True) {

Write-Host "Insights control setting not set for" $TenantName ; break }

Else {

$DisabledGraphInsightsGroup = $Settings.disabledForGroup }

[array]$CurrentMembers = Get-AzureADGroupMember -ObjectId $DisabledGraphInsightsGroup | Select -ExpandProperty ObjectId

Write-Host "Adding users to the Disabled Graph Insights Group"

$Users = Import-CSV $InputCSV

ForEach ($User in $Users) {

If ($User.ObjectId -notin $CurrentMembers) {

Write-Host "Adding" $User.Name

Add-AzureADGroupMember -ObjectId $DisabledGraphInsightsGroup -RefObjectId $User.ObjectId }

}

コードは簡単で簡単に既存のスクリプトに接続できるため(または上記のスクリプトの一番下に追加)、この目的のためにGitHubにスクリプトを公開していません。ハッピーインサイト!

Office 365 が実際にどのように機能するかについては、サブスクリプションを作成してください。 IT 担当者向け Office 365 電子書籍。毎月の更新プログラムでは、Office 365 エコシステム全体で重要な情報を購読者に通知します。

関連

[ad_2]

ディスカッション

コメント一覧

まだ、コメントがありません